In den letzten Tagen liest man viel über Sicherheitsbedenken im Bereich Videokonferenzen. Wir möchten gerne etwas Aufklärungsarbeit leisten und zeigen, wie man seine Organisation auf einem hohen Niveau absichern kann.

Dabei wollen wir insbesondere die vielfältigen Vorteile einer On-Premise Lösung, also eine auf beliebigen Servern (selbst) installierbaren (und damit dezentralen) Software beleuchten.

Ein wichtiges Thema ist der Standard der IT-Sicherheit. Also die Absicherung der Server-Systeme gegenüber Angreifer*innen. On-Premise Lösungen bieten dabei einen großen Vorteil. Die Organisation, die eine Software auf ihrem Server installiert oder ihre IT-Partner damit beauftragt, kann das Maß an IT-Sicherheit der Server selbst bestimmen. Das wird nicht von Plattformanbietern wie z.B. den US-Firmen Cisco, Microsoft oder Zoom festgelegt, sondern vom Betreiber der Software auf dem Server. Das kann eine interne IT, ein IT-Partner oder ein beliebiges IT-Dienstleistungsunternehmen sein. Sowohl die Entscheidungsgewalt als auch die Vorgaben können komplett in der eigenen Organisation liegen. Die IT-Sicherheit entspricht dann den eigenen Standards. Diese können deutlich höher angesetzt werden, als sie ein Anbieter, der seine Software mit hohen Margen vertreiben und geringen Kosten betreiben möchte, in der Praxis wählen würde. Das Budget für IT-Sicherheit bestimmt dann die eigene Organisation, nicht die Plattformanbieter.

Dazu kommt, dass die Datensicherheit und der Standort der Server und damit der Speicherort der Daten bei On-Premise Lösungen frei gewählt werden kann. Das ermöglicht Standorte, die von EU-Firmen betrieben werden, was zum einen aufgrund der DSGVO den Sicherheitsstandard schon grundlegend höher ansetzt und zum anderen wird sichergestellt, dass Daten nicht schon aufgrund von Verpflichtungen der Serverbetreibenden in die Hände von Geheimdiensten oder andere staatlichen Akteuren gelangen.

Anders als Unternehmen wie Microsoft (mit Teams) gerne behaupten, betrifft der Serverstandort aber oft nur einen Teil des Datenverkehrs. Die meisten Plattformanbieter verwalten beispielsweise Anmeldedaten zentral (außerhalb von Europa) und bieten damit wieder einen neuen Angriffspunkt. So kann es beispielsweise für einen Geheimdienst oder andere staatlichen Akteure von großem Interesse sein, wie ein*e Teilnehmer*in heißt, um dann gegebenenfalls gezielt Meetings mit dieser Person abzugreifen (z.B. Minister*innen). Aber bereits die IP-Adresse kann eine Filterung möglich machen. Für den Zugriff auf diese Daten gelten dann nämlich in allererster Linie die länderspezifischen Regelungen des Speicherorts.

Positiv im Datenschutzbereich ist es außerdem zu bewerten, dass bei einer on-premise Lösung datensparsam gearbeitet werden kann. Das Datensparsamkeitsprinzip im Umgang mit Kommunikationsdaten macht es überhaupt erst möglich, sich nicht von Grauzone zu Grauzone am Rande der DSGVO zu bewegen. Die Plattformanbieter hingegen versuchen durch Zustimmung zu Datenverarbeitungen und jeder Menge Datenschutzkosmetik darüber hinwegzutäuschen, wie niedrig der Standard an vielen Stellen ist.

Beispiele:

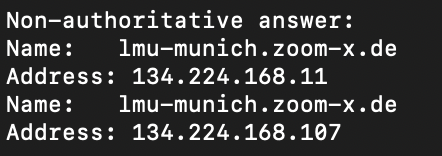

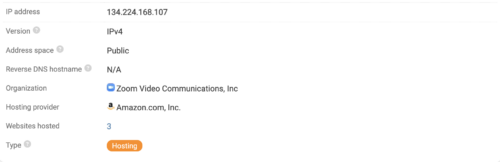

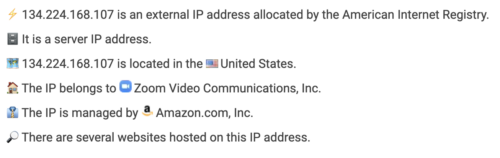

Beispielsweise arbeitet der US-Anbieter zoom mit der Telekom zusammen, um den Anschein einer lokalen Verarbeitung zu erwecken. Davon sollte man sich nicht täuschen lassen. Wenn man beispielsweise lmu-munich.zoom-x.de in seinen Browser eingibt, wird man schnell merken, dass die eigentliche Domain weiterhin lmu-munich.zoom.us ist, hinter der sich ein amerikanischer Server befindet.

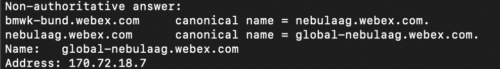

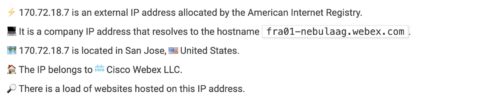

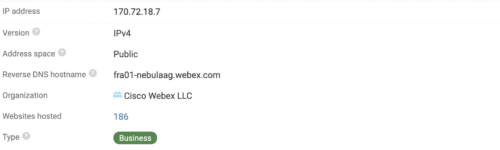

Bei Cisco WebEx vom Wirtschaftsministerium sieht es ähnlich aus:

Anstatt die Daten auf eigenen Servern zu verarbeiten, greifen entsprechende Organisationen dann gerne auf Auftragsdatenverarbeitungsverträge mit den Unternehmen zurück. Damit gibt die Organisation die Verantwortung für die Datenverarbeitung ab. Das löst rechtliche Bedenken für die Organisationen, den User*innen bringt das aber

keinen Millimeter zusätzlichen Datenschutz. Die Datenhoheit, dass die Organisation selbst entscheiden kann, was sie löscht oder speichert, geht komplett verloren. Übrig bleiben im besten Fall rechtliche Absicherungen, im schlechtesten schön formulierte Beteuerungen.

Aber die Nutzung von on-premise Produkten ist nur eine Komponente. Eine weitere stellt die Nutzung von quelloffener Software dar. Das bedeutet, dass der Programmiercode, aus dem die Software erstellt ist, offen einsehbar ist. Bei quelloffenem Code sind schlechte Sicherheitsstandards, wie z.B. die Nutzung veralteter Frameworks oder ähnliches sofort sichtbar. Aber auch im Detail können IT-Sicherheitsexpert*innen dann beurteilen, ob eine Software hohe oder niedrige Sicherheitsstandards anwendet.

Ob die Bundeswehr von Cisco eine WebEx-Variante zur Verfügung gestellt bekommt, die wirklich hohen Sicherheitsanforderungen genügt, ist von außen nicht beurteilbar. Es ist nicht davon auszugehen, dass Cisco für die Bundeswehr den Quellcode offenlegt. Dabei ist der Quellcode essenziell dafür, wie z.B. die Teilnahme an Konferenzen so abgesichert wird, dass es nicht die Gefahr von ‚unsichtbaren‘ Teilnehmer*innen gibt.

Nachtrag: Inzwischen ist durch uns aufgedeckt wurden, dass das System der Bundeswehr nicht sicher war.

Auch wenn Open-Source Software oft schon eine Entwicklungs-Community mitbringt, die auch ein hohes Sicherheitsbewusstsein hat, gibt es ergänzend dazu eine Möglichkeit, die closed-source Systeme nicht bieten. Man kann als Organisation Erweiterungen oder Weiterentwicklungen beauftragen und auch hier wieder selbst aktiv Einfluss auf den Sicherheitsstandard nehmen. Davon profitiert dann nicht nur die eigene Organisation, sondern letztlich alle Teile der Gesellschaft, die in Berührung mit dem Tool kommen.

Auch die Abhängigkeiten von Plattformanbietenden oder -betreibenden entfallen bei quelloffener Software. Plattformen zwingen die Käufer*innen zu zentralen Supportanbieter*innen – in der Regel die Entwicklungsfirma selbst. Auch kann das Geschäftsmodell jederzeit angepasst werden. Eine Software, die gestern noch eine Kaufversion war, kann bereits morgen auf ein Abomodell umgestellt sein. Die alte Version wird wiederum dadurch unbrauchbar gemacht, indem keine Sicherheitsupdates mehr zur Verfügung gestellt werden. Bei quelloffenen Systemen hingegen können Anbieter*innen und Implementierungs-Partner*innen unabhängig von der Software gewählt werden – und bei Bedarf ausgetauscht werden.

Zusammenfassend lässt sich festhalten, dass durch den Einsatz von on-premise Open-Source-Systemen die Nutzer*innen bzw. die einsetzenden Organisationen einen hohen Gestaltungsspielraum im Bezug auf Datenschutz, Transparenz und Sicherheit haben. Der Betrieb von Kommunikationssoftware im Sinne der DSGVO ist damit möglich und die Vorgaben, die die DSGVO macht, werden bei on-premise Open-Source-Systemen zu lösbaren Aufgaben anstatt wie bei Platformanbieter*innen wie WebEx, Zoom oder Teams zu Hindernissen, die durch rechtliche Grauzonen und Verbraucher*innentäuschung kaschiert werden sollen.

Wir stellen aber auch anderen grün-nahen Organisationen unsere Dienste konferenz.netzbegruenung.de (Jitsi) und bbb.netzbegruenung.de (BigBlueButton) für Videokonferenzen kostenlos zur Verfügung.

Wenn du für deine Organisation eine eigene Lösung haben möchtest, wende dich gerne an support@verdigado.com.